「まさか自分の会社が」「自分だけは大丈夫」…そう思っていませんか?

近年、ランサムウェアによる被害のニュースが後を絶ちません。2024年上半期だけで国内の被害報告件数は114件に達し、高水準で推移しています。[1][2] 大企業だけでなく、セキュリティ対策が脆弱と見なされがちな中小企業も主な標的となっており、もはや他人事ではありません。[3][4]

多くの企業がセキュリティソフトの導入やシステムのアップデートといった「技術的対策」を進めていますが、それでも被害が絶えないのはなぜでしょうか。その答えは、攻撃者がシステムの脆弱性だけでなく、私たち人間の「心の隙」、つまり心理的な脆弱性を巧みに突いてくるからです。

本記事では、「ランサムウェアになぜ引っかかるのか」という疑問の核心である「心理」に焦点を当てます。攻撃者が用いる狡猾な心理的テクニックを解き明かし、なぜ私たちが騙されてしまうのかを認知バイアスの観点から徹底解説。そして、その心理的な罠からあなたとあなたの組織を守るための具体的な対策を、網羅的にお伝えします。

この記事を読み終える頃には、あなたはランサムウェア攻撃の本質を理解し、明日から実践できる強固な防御策を身につけているはずです。

おすすめ第1章:ランサムウェアとは?その脅威と基本を再確認

まず、敵を知ることから始めましょう。ランサムウェアとは何か、その基本的な仕組みと近年の動向、そして企業が受けるダメージについて再確認します。

1-1. ランサムウェアの仕組み

ランサムウェアは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、「身代金要求型ウイルス」とも呼ばれるマルウェアの一種です。[5][6][7]

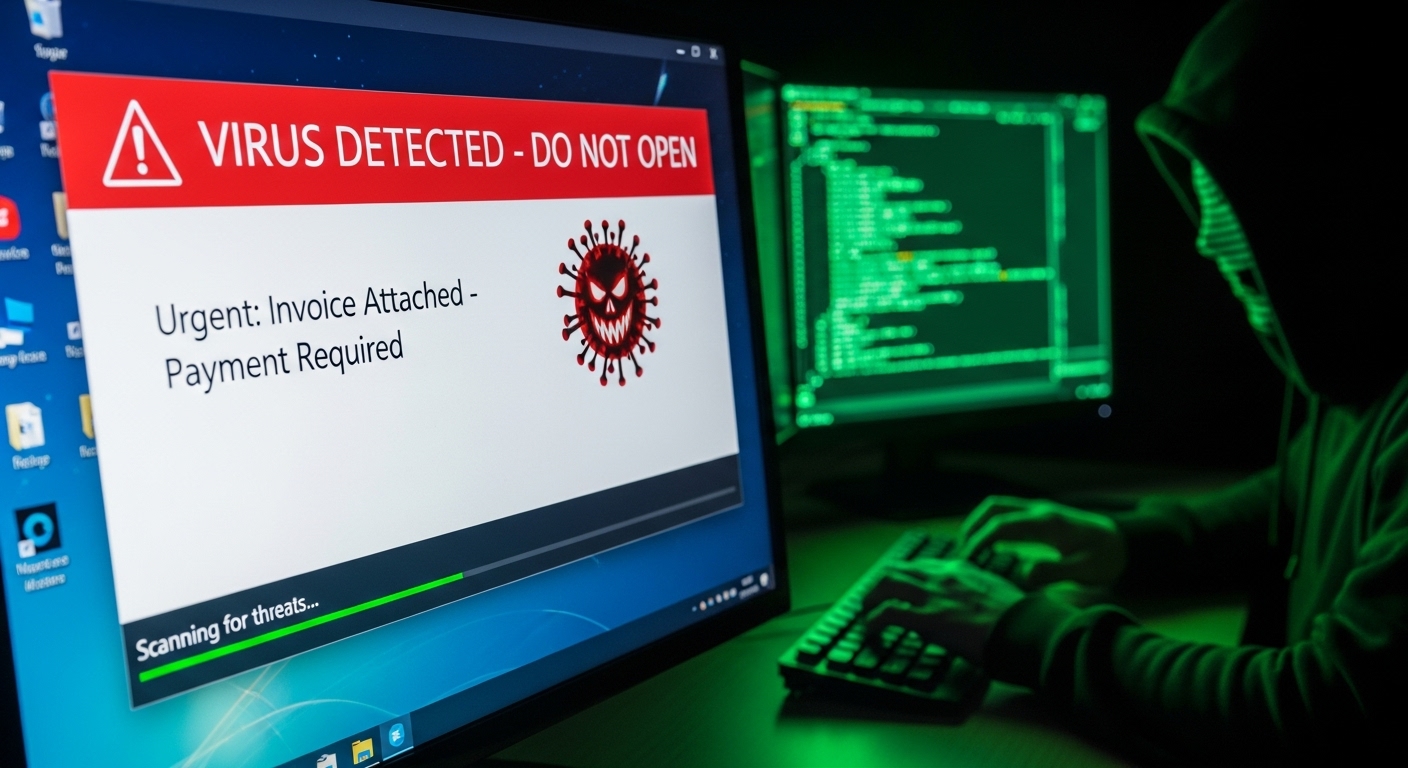

感染すると、パソコンやサーバー内のファイルが勝手に強力な形式で暗号化され、開けなくなってしまいます。[8] そして、デスクトップ画面に「ファイルを返してほしければ身代金を支払え」という趣旨の脅迫文(ランサムノート)が表示されるのが典型的な手口です。[9][10]

1-2. 近年のランサムウェア攻撃の動向

かつてのランサムウェアは、不特定多数にウイルスをばらまき、感染した個人から少額の身代金を得る手口が主流でした。しかし、現在ではより悪質かつ巧妙に進化しています。

- 二重恐喝(Double Extortion): 近年の主流となっている手口です。[11][12] データを暗号化するだけでなく、事前に企業の機密情報や個人情報を盗み出します。そして、「身代金を支払わなければ、盗んだデータをダークウェブなどで公開する」と二重に脅迫します。[13] これにより、企業は事業停止のリスクに加え、情報漏洩によるブランドイメージの失墜や損害賠償といった深刻な事態に直面します。

- 多重恐喝(Multi-Faceted Extortion): 二重恐喝からさらに進化し、盗んだ情報を利用して顧客や取引先へ直接連絡を取ったり、サービスを停止させるDDoS攻撃を仕掛けたりと、多方面から圧力をかける手法です。[11]

- RaaS(Ransomware as a Service): 驚くべきことに、ランサムウェア攻撃はサービスとして提供されています。[14][15] 専門知識がない犯罪者でも、サービス利用料を払うだけで簡単に高度なランサムウェア攻撃を実行できるため、攻撃の数が爆発的に増加しています。

- サプライチェーン攻撃: セキュリティが強固な大企業を直接狙うのではなく、セキュリティ対策が手薄になりがちな取引先や子会社を経由して侵入する手口です。[5][14] 大手自動車部品メーカーが攻撃を受け、結果的に国内全工場の操業停止に至った事例は、サプライチェーン攻撃の恐ろしさを物語っています。[16]

1-3. 被害事例と企業が受ける深刻なダメージ

ランサムウェアの被害は、IT業界に留まりません。製造業、医療機関、インフラ、教育機関など、あらゆる業種が標的となっています。[14][17]

- 大手ゲーム会社: 旧型のVPN装置の脆弱性を突かれ、約1TBもの顧客情報や社内情報が流出しました。[8]

- 大手製粉会社: 基幹システムやバックアップサーバーまで暗号化され、決算報告が3ヶ月延期されるなど、事業に甚大な支障をきたしました。[1]

- 医療センター: 電子カルテが利用不能になり、患者情報が外部に流出した可能性が報告されています。[14][17]

これらの事例が示すように、ランサムウェアがもたらす被害は単なる金銭的損失に留まりません。

- 事業の停止: システムが停止し、生産ラインや業務がストップする。[1]

- 信用の失墜: 顧客情報や取引先情報が漏洩し、社会的な信用を失う。

- 高額な復旧・調査費用: 身代金の支払いの有無に関わらず、システムの復旧や原因調査、再発防止策の構築に莫大なコストがかかる。

- 従業員の精神的負担: 対応に追われる従業員は心身ともに疲弊し、現場が崩壊寸前になるケースもあります。[18]

第2章:なぜ私たちは騙されるのか?ランサムウェア攻撃者が操る8つの心理的トリガー

強固なセキュリティシステムを導入していても、たった一人の従業員が不正なメールの添付ファイルを開いてしまっただけで、組織全体が壊滅的な被害を受ける可能性があります。なぜ、私たちは「怪しい」と分かっているはずのクリックをしてしまうのでしょうか。

それは、攻撃者が人間の心理的な弱さや認知のクセ(認知バイアス)を徹底的に研究し、それを悪用する「ソーシャルエンジニアリング」という手法に長けているからです。[19][20][21] ここでは、攻撃者が用いる代表的な8つの心理的トリガーを、心理学の観点から解説します。

2-1. 緊急性と希少性:「今すぐ対応しないと大変なことになる」

- 手口の例:

- 件名:「【緊急】アカウントがロックされました」

- 本文:「セキュリティ上の問題が検出されました。24時間以内に以下のリンクからパスワードを再設定しないと、アカウントは永久に削除されます。」

- 件名:「【本日限定】特別オファーのご案内」

- 心理学解説:

人は「時間制限」や「数量限定」を提示されると、「今行動しないと損をする」という損失回避の心理が働きます。ノーベル経済学賞を受賞したダニエル・カーネマンが提唱した「プロスペクト理論」によれば、人は利益を得る喜びよりも、同額の損失を被る苦痛を2倍以上強く感じると言われています。攻撃者はこの心理を利用し、冷静に考える時間を与えずに衝動的な行動(クリック)を促すのです。

2-2. 恐怖と不安:「ウイルスに感染した」「法的措置を取る」

- 手口の例:

- Webサイト閲覧中に突然表示されるポップアップ:「ウイルスに感染しました!今すぐこのソフトをダウンロードして駆除してください」

- メール:「著作権侵害の件でご連絡しました。添付の訴状をご確認の上、至急ご対応ください。」

- SMS:「料金未納です。本日中にご連絡なき場合、法的措置に移行します。」

- 心理学解説:

恐怖や不安は、人間の脳で感情を司る「扁桃体」を活性化させます。強い恐怖を感じると、論理的思考を司る「前頭前野」の働きが抑制され、いわゆる「パニック状態」に陥ります。攻撃者は、偽の警告(スケアウェア)や脅迫的な文面で恐怖を煽り、被害者の冷静な判断力を奪って、指示通りに行動させてしまうのです。[22]

2-3. 信頼と権威:「公的機関や取引先になりすます」

- 手口の例:

- 心理学解説:

私たちは、制服を着た警察官や白衣を着た医者など、権威のある人物や組織の指示に無意識に従ってしまう傾向があります。これは「権威への服従原理」として知られています。攻撃者は、公的機関のロゴや、よく知る企業名、上司の名前を騙ることで、そのメッセージが正当なものであると信じ込ませ、警戒心を解いてしまいます。

2-4. 好奇心:「面白そう」「自分に関係がありそう」

- 手口の例:

- 件名:「【重要】〇〇(受信者名)様の給与明細書の件」

- 件名:「先日撮影した写真をお送りします」

- SNSのメッセージ:「この動画にあなた(の知り合い)が映っていませんか?」

- 心理学解説:

人間は、自分に関係のある情報や、未知の情報に対して強い好奇心を抱きます。特に自分の名前や会社名が含まれていると、「自分ごと」として捉え、つい中身を確認したくなります(自己関連付け効果)。攻撃者は、このような人間の根源的な好奇心や承認欲求を刺激し、危険なファイルやリンクを開かせるのです。

2-5. 同情と善意:「助けを求めるふりをする」

- 手口の例:

- 「困っています。このプロジェクトの資料を確認していただけませんか?」

- 慈善団体を装い、寄付を募るメール

- 心理学解説:

人は他人から何かをしてもらうと、「お返しをしなければならない」と感じる「返報性の原理」という心理が働きます。また、困っている人を助けたいという善意の気持ちも持っています。攻撃者は、こうした人間の良心に付け込み、「助けてあげたい」「協力してあげたい」という気持ちを利用して、不正な操作へと誘導します。

2-6. 社会的証明:「みんなやっている」

- 手口の例:

- 「【話題沸騰】多くの人がダウンロードしている最新アプリ」

- 「〇〇業界で標準となっている会計ソフトはこちら」

- 心理学解説:

私たちは、自分の判断に自信がないとき、周りの人々の行動を基準にする傾向があります。これを「社会的証明」または「バンドワゴン効果」と呼びます。攻撃者は、「多くの人が使っている」「業界の標準だ」といった言葉で、その選択が安全で正しいものであるかのように錯覚させ、安心感を与えてクリックを促します。

2-7. 単純接触効果と慣れ:「いつもの業務メールに紛れ込ませる」

- 手口の例:

- 毎日大量に届く定型的な業務連絡メールの中に、巧妙に偽装したメールを紛れ込ませる。

- 過去に実際にやり取りしたメールの返信を装う。

- 心理学解説:

何度も繰り返し接触するものに対して、人は次第に好意や親近感を抱くようになります(単純接触効果)。毎日同じような業務メールを処理していると、次第に警戒心が薄れ、一つ一つのメールを注意深く確認しなくなります。このような「慣れ」や、思考をショートカットしようとする「ヒューリスティック思考」が、攻撃者にとって絶好の機会となるのです。

2-8. 認知バイアス:「私たちの判断を曇らせる心のクセ」

上記で解説した心理的トリガーの根底には、私たちの誰もが持つ「認知バイアス」が存在します。[25] これらは、セキュリティを考える上で特に注意すべき「心の脆弱性」です。

- 正常性バイアス:「自分だけは大丈夫」「まさか自分の会社が被害に遭うはずがない」と、自分にとって都合の悪い情報を無視したり、過小評価したりする心理。[26] このバイアスが、セキュリティ対策の遅れや、不審なメールへの油断につながります。

- 楽観性バイアス: 正常性バイアスと似ていますが、「悪いことは自分には起こらないだろう」と根拠なく楽観的に考えてしまう傾向です。[25][26]

- 確証バイアス: 自分が信じたい情報や、自分の仮説を支持する情報ばかりを集め、それに反する情報を無視してしまう心理。[25][27] 「これは本物の取引先からのメールのはずだ」と思い込むと、多少不審な点があっても無視してしまいます。

これらの心理的トリガーや認知バイアスは、単独ではなく複合的に使われることで、さらに強力な効果を発揮します。攻撃者は、いわば「人間の心のハッカー」なのです。

おすすめ第3章:【手口別】こうしてあなたは狙われる!ランサムウェアの具体的な感染経路

攻撃者がどのような心理的テクニックを使うかが分かったところで、次にそれらが具体的にどのような形で私たちに届くのか、主要な感染経路を見ていきましょう。警察庁の発表によると、ランサムウェアの感染経路の約8割がVPN機器やリモートデスクトップ経由とされていますが、その侵入のきっかけには人的なミスが大きく関わっています。[2]

3-1. フィッシングメール:最も古典的で、今なお強力な手口

ランサムウェア感染の最も一般的な経路の一つが、メールです。[16][23][28][29]

- ばらまき型: 不特定多数に同じ内容のメールを送り付け、「請求書」「荷物の配達通知」などを装って添付ファイルを開かせたり、リンクをクリックさせたりします。[23]

- 標的型: 特定の企業や個人を狙い、業務内容や取引関係を事前に調査した上で、巧妙なメールを送り付けます。[23][30] 過去のメールのやり取りに返信する形で送られてくることもあり、見分けるのが非常に困難です。[1]

<見破るポイント>

- 送信元アドレス: 表示名と実際のアドレスが違う、ドメイン名が公式なものと微妙に違う(例:go0gle.com)。

- 不自然な日本語: かつては不自然な日本語が多かったですが、最近は非常に流暢なものも増えているため油断は禁物です。

- 過度な緊急性や恐怖を煽る文面: 「今すぐ」「至急」などの言葉が多用されていないか。

- リンク先のURL: マウスカーソルをリンクの上に置くと表示されるURLが、本文の表示と異なっていないか。

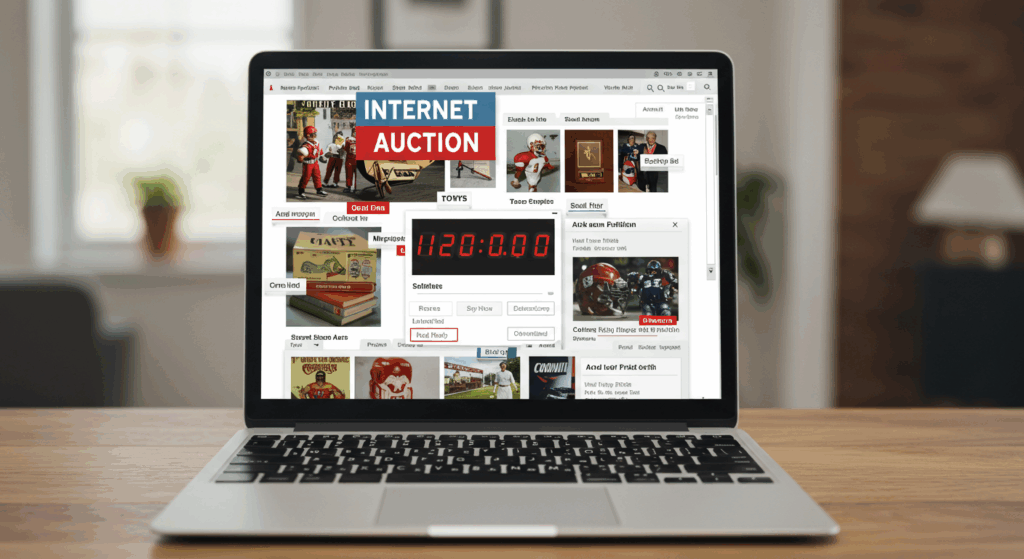

3-2. Webサイトの閲覧:改ざんされたサイトや不正広告

正規のWebサイトが改ざんされていたり、Webサイト上の広告が悪用されたりして、アクセスしただけでランサムウェアに感染させられるケースがあります(ドライブバイダウンロード)。[29] OSやブラウザ、プラグイン(Flash Playerなど)の脆弱性が放置されていると、この攻撃の標的になりやすくなります。

3-3. VPN機器・サーバーの脆弱性:テレワークの普及で急増する侵入経路

テレワークの普及に伴い、自宅などから社内ネットワークに接続するためのVPN(Virtual Private Network)機器の利用が拡大しました。[1] このVPN機器のファームウェアが古いままだったり、設定が甘かったりすると、その脆弱性を突かれて社内ネットワークへの侵入を許してしまいます。[7][28] これは現在、最も主要な感染経路の一つとなっています。

3-4. リモートデスクトップからの侵入

VPNと同様に、外部から社内のPCを遠隔操作するリモートデスクトップも主要な侵入経路です。[1][7][28] 特に、推測されやすい単純なパスワードを設定していたり、IDとパスワードの組み合わせが何らかの形で漏洩していたりすると、簡単に不正アクセスされてしまいます。

3-5. USBメモリなどの外部記憶媒体

USBメモリや外付けHDDなどを介して感染を広げる、古典的ながらも依然として有効な手口です。[1][28] 所有者不明のUSBメモリを安易にPCに接続したり、ウイルスに感染したPCで使用したUSBメモリを別のPCに接続したりすることで感染が拡大します。

第4章:心理的な罠に打ち勝つ!明日からできるランサムウェア対策【組織編】

ランサムウェア攻撃が「人の心の隙」を突いてくる以上、対策も技術的な側面と人的な側面の両方からアプローチする必要があります。ここでは、組織として取り組むべき対策を5つのポイントに分けて解説します。

4-1. 「人は間違える」前提の多層防御

まず大前提として、「人間はミスをする生き物である」ということを受け入れなければなりません。どんなに教育をしても、100%の従業員が常に完璧な対応をすることは不可能です。そこで、万が一誰かが騙されてしまっても、被害を最小限に食い止めるための「多層防御」の考え方が重要になります。

- 技術的対策の徹底:

- エンドポイントセキュリティ(EDR/NGAV): 従来のアンチウイルスソフト(パターンマッチング型)では検知できない未知のウイルスに対応するため、PCやサーバーの不審な挙動を検知・分析するEDR(Endpoint Detection and Response)や次世代アンチウイルス(NGAV)の導入は必須です。[31][32]

- ファイアウォール・侵入検知/防御システム(IDS/IPS): ネットワークの入口と出口を監視し、不正な通信をブロックします。

- メール/Webフィルタリング: 迷惑メールや危険なWebサイトへのアクセスをブロックします。

- バックアップの強化: 最も重要な対策の一つです。[11][24][33] 単にバックアップを取るだけでなく、「3-2-1ルール」(3つのコピーを、2種類の異なる媒体に、1つはオフサイト(ネットワークから切り離した場所)に保管する)を徹底しましょう。バックアップデータ自体が暗号化されるのを防ぐため、オフラインでの保管が極めて重要です。

4-2. セキュリティ教育のアップデート

多くの企業でセキュリティ教育は実施されていますが、形骸化していませんか? 攻撃者の手口が日々巧妙化する中で、教育内容も常にアップデートしていく必要があります。[34][35]

- 「知識」から「体感」へ:

- 標的型攻撃メール訓練: 実際の攻撃メールに似せた訓練メールを従業員に送り、開封率やURLのクリック率を測定します。[36] 訓練後に「なぜ騙されてしまったのか」「どこに注意すべきだったのか」をフィードバックすることで、従業員は自分ごととして脅威を体感できます。

- インシデント発生時のロールプレイング: 実際に感染してしまったシナリオを想定し、誰に、何を、どのように報告・対処するかの訓練を行います。

- 心理学に基づいた教育:

- 本記事の第2章で解説したような「なぜ人は騙されるのか」という心理的なメカニズムを従業員に共有することも有効です。「自分は大丈夫」という正常性バイアスを自覚させ、当事者意識を高めることができます。

4-3. インシデント対応体制の構築

万が一の事態が発生した際に、パニックに陥らず、迅速かつ冷静に対応できるかどうかで被害の規模は大きく変わります。

- CSIRTの設置と役割の明確化: サイバー攻撃に対応する専門チーム(CSIRT: Computer Security Incident Response Team)を設置し、インシデント発生時の指揮系統や役割分担を明確にしておきましょう。[31]

- 報告・連絡・相談がしやすい文化づくり: 「不審なメールを開いてしまった」というようなミスを隠さず、すぐに報告できる心理的安全性の高い組織文化を醸成することが重要です。報告が遅れるほど、被害は拡大します。[34]

- 初動対応マニュアルの策定と周知: 感染が疑われるPCをネットワークから切り離す、情報システム部門へ即時連絡するなど、従業員が最初に取るべき行動をマニュアル化し、全社で共有しておくことが不可欠です。[33]

4-4. 脆弱性管理の徹底

攻撃者は常にシステムの「穴」、つまり脆弱性を探しています。この穴を放置しないことが基本的な防御策となります。

- OS・ソフトウェアのアップデート: OS、アプリケーション、各種セキュリティソフトは常に最新の状態に保ちましょう。[33] 脆弱性が発見されてから修正プログラム(パッチ)が公開されるまでの間を狙う「ゼロデイ攻撃」のリスクもありますが、既知の脆弱性を放置するのは非常に危険です。

- VPN機器・サーバーの管理: テレワークで利用するVPN機器や公開サーバーの脆弱性情報は特に注意深くチェックし、速やかにアップデートを適用する必要があります。[7]

4-5. 権限の最小化(ゼロトラストの考え方)

「社内ネットワークは安全」という従来の考え方は、もはや通用しません。「ゼロトラスト(何も信頼しない)」という考え方に基づき、全てのアクセスを検証することが求められます。

- アクセス権限の見直し: 従業員には、業務上必要最小限のデータやシステムにしかアクセスできないように権限を設定します。これにより、万が一アカウントが乗っ取られても、被害範囲を限定できます。

- 多要素認証(MFA)の導入: IDとパスワードだけでなく、スマートフォンアプリやSMS、生体認証などを組み合わせた多要素認証を導入することで、不正ログインのリスクを大幅に低減できます。[3][33]

第5章:自分自身を守る!ランサムウェア対策【個人編】

組織としての対策はもちろん重要ですが、最終的な防波堤となるのはPCを操作する私たち一人ひとりの意識と行動です。ここでは、個人として実践できる5つの対策を紹介します。

5-1. 「自分ごと」として捉える意識改革

最大の敵は「自分は大丈夫」という楽観性バイアスです。ニュースで報じられる被害事例を「他人事」と捉えず、「明日は我が身」という意識を持つことが、すべての対策の第一歩となります。

5-2. メールやメッセージの「6秒ルール」

人間の怒りのピークは6秒間と言われ、その時間をやり過ごせば冷静になれるというアンガーマネジメントの考え方があります。これをセキュリティに応用しましょう。

「緊急」「重要」といった件名のメールや、少しでも違和感を覚えるメッセージを受け取ったら、すぐにクリックせず、最低でも6秒間待って深呼吸してみてください。このわずかな時間で、衝動的な行動を司る扁桃体の働きが落ち着き、冷静な判断を取り戻すことができます。

5-3. 送信元情報を確認する習慣

メールやメッセージを受け取ったら、以下の点を確認する癖をつけましょう。

- メールアドレス: 送信者の表示名だけでなく、<>内に表示される実際のアドレスまで確認します。

- URL: リンクにカーソルを合わせ、実際に遷移する先のURLを確認します。不審な場合は絶対にクリックしないようにしましょう。

5-4. ソフトウェアを常に最新の状態に保つ

PCのOSや普段使っているアプリケーション、ブラウザなどのアップデート通知が表示されたら、後回しにせず速やかに適用しましょう。多くの場合、これらのアップデートにはセキュリティ上の脆弱性の修正が含まれています。

5-5. 強力でユニークなパスワードと多要素認証の設定

- パスワードの使い回しは厳禁: 複数のサービスで同じパスワードを使い回していると、一つが漏洩しただけで他のサービスにも不正ログインされてしまいます。

- 長く複雑なパスワードを設定: 英大文字、小文字、数字、記号を組み合わせ、できるだけ長いパスワードを設定しましょう。

- 多要素認証(MFA)を有効にする: 利用しているサービスが多要素認証に対応している場合は、必ず設定しましょう。これにより、万が一パスワードが漏洩しても、第三者によるログインを防ぐことができます。

第6章:もしもランサムウェアに感染してしまったら?冷静に行動するための対処法

どんなに対策をしても、感染のリスクをゼロにすることはできません。万が一感染してしまった場合に、被害を最小限に抑えるための行動を知っておくことが重要です。

6-1. パニックにならない(心理的応急処置)

脅迫画面が表示されると、誰でもパニックに陥ります。[10] しかし、攻撃者はその心理的混乱に乗じて、さらなるミスを誘おうとします。[6] まずは深呼吸をして、冷静になることが最も重要です。

6-2. ネットワークからの隔離

被害の拡大を防ぐため、感染が疑われるPCをネットワークから物理的に切り離します。LANケーブルを抜き、Wi-Fiをオフにしてください。これにより、他のPCやサーバーへの感染拡大を防ぎます。

6-3. 情報システム部門への即時報告

「自分のミスで…」と報告をためらってはいけません。一刻も早く情報システム部門やセキュリティ担当者に連絡し、正確な状況を伝えてください。迅速な報告が、組織全体の被害を食い止める鍵となります。

6-4. 身代金は支払うべきか?

結論から言うと、身代金は支払うべきではありません。[9][28][37] 日本政府や警察も支払わないよう強く勧告しています。[9]

- データが復旧される保証はない: 身代金を支払っても、データ復号キーが送られてくるとは限りません。[9][37][38] 送られてきても、ツールが正常に機能せず、データが破損するケースもあります。[9]

- さらなる攻撃の標的になる: 一度支払うと、「お金を払う企業」として犯罪者リストに載り、繰り返し攻撃の標的になる可能性が高まります。[37][38]

- 犯罪組織への資金提供: 支払った身代金は、反社会的勢力や犯罪者グループの活動資金となり、さらなる犯罪を生み出すことにつながります。[9]

6-5. 専門機関・警察への相談

自社だけで対応しようとせず、速やかに外部の専門機関や警察に相談しましょう。

- 情報処理推進機構(IPA): 情報セキュリティに関する相談窓口を設けています。

- 都道府県警察のサイバー犯罪相談窓口: 被害届の提出や捜査について相談できます。

- サイバーセキュリティ専門企業: 原因調査(デジタル・フォレンジック)や復旧支援を依頼できます。

まとめ

ランサムウェア攻撃は、もはや単なる技術的な問題ではありません。それは、私たちの心理的な脆弱性を巧みに突き、判断を誤らせる高度な心理戦です。

攻撃者は、「緊急性」「恐怖」「信頼」「好奇心」といった人間の根源的な感情を操り、私たちが無意識のうちに持っている「認知バイアス」という心のクセを利用して、巧妙な罠を仕掛けてきます。だからこそ、私たちは「なぜ引っかかるのか」という心理的なメカニズムを深く理解する必要があります。

本記事で解説した対策をまとめると、重要なのは以下の2つのアプローチを両輪で進めることです。

- 技術的な多層防御: 「人は間違える」という前提に立ち、アンチウイルス、EDR、バックアップ、脆弱性管理といった技術的な壁を何重にも構築する。

- 人的な防御力の向上: 心理的な罠に気づき、対抗するための継続的な教育と訓練を行う。そして、ミスを恐れずに報告できる文化を醸成する。

セキュリティ対策に「これで完璧」というゴールはありません。攻撃者は常に新しい手口を生み出し、私たちの心の隙を狙い続けています。この記事をきっかけに、ランサムウェアという脅威を「自分ごと」として捉え、組織と個人の両面から継続的に対策を見直し、強化していくことが、あなたの大切な情報資産と未来を守る唯一の道なのです。

【参考ウェブサイト】

- group.gmo

- ninsho-partner.com

- deliv.co.th

- splunk.com

- ixmark.jp

- canon-its.jp

- aeyescan.jp

- cybersecurity-jp.com

- crexgroup.com

- i3-systems.com

- pentasecurity.co.jp

- zenn.dev

- lac.co.jp

- hennge.com

- itmedia.co.jp

- wit-one.co.jp

- cybersecurity-info.com

- sbbit.jp

- lanscope.jp

- proofpoint.com

- qbook.jp

- docomo.ne.jp

- arcserve.com

- ogis-ri.co.jp

- note.com

- sun.ac.jp

- itmedia.co.jp

- cybersolutions.co.jp

- arara.com

- licensecounter.jp

- insource-da.co.jp

- cybereason.co.jp

- mamorinojidai.jp

- weeds-japan.co.jp

- lrm.jp

- enterprisezine.jp

- lanscope.jp

- cybereason.co.jp

コメント